- 파일공유사이트 등으로 ‘불법 설치 윈도우 정품 인증 크랙 툴’로 위장해 악성 압축파일 유포

- 압축파일 속 악성 실행파일(KMS Tools Unpack.exe) 열면 원격제어 악성코드 설치, V3가 설치된 환경이면 코인 채굴 악성코드만 설치 시도

- V3, 원격제어 및 채굴 악성코드가 설치되기 전인 악성 실행파일(KMS Tools Unpack.exe) 실행시점에서 해당 악성파일 진단

안랩이 최근 불법으로 설치한 윈도우의 정품 인증을 위한 ‘불법 인증 툴’로 위장한 파일을 파일공유 사이트 등에 올려 악성코드를 유포하는 사례를 발견해 사용자의 주의를 당부했다.

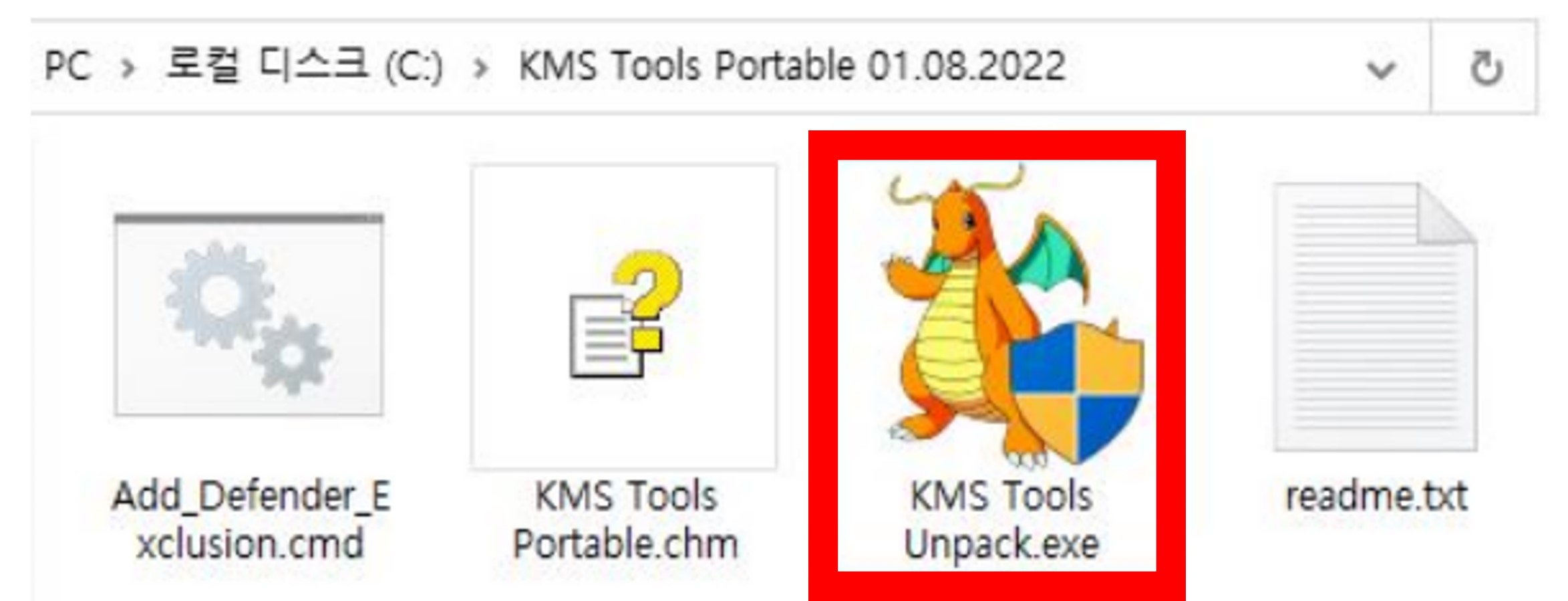

먼저 공격자는 국내 다수 파일공유 사이트에 ‘KMS Tools’, ‘KMS Tools Portable’ 등의 제목으로 불법 윈도우 정품인증 툴을 위장한 압축파일(.7z)을 업로드했다.

사용자가 다운로드받은 파일의 압축을 해제하고 내부의 실행파일(KMS Tools Unpack.exe)을 실행할 경우 BitRAT이라는 원격제어 악성코드가 외부 다운로드 방식으로 추가 설치된다. BitRAT 악성코드는 설치 이후 감염 PC를 원격제어할 수 있을 뿐만 아니라 개인정보 탈취, 암호화폐 채굴 등 다양한 악성행위를 수행할 수 있다.

만약 해당 PC에 V3가 설치된 환경이라면 이를 감지해 원격제어 악성코드가 아닌 ‘XMRig’라는 암호화폐 채굴 악성코드만 설치한다. 이는 V3가 설치된 환경에서 원격제어 악성코드의 악성행위가 명확하게 진단될 수 있기 때문인 것으로 추정된다.

현재 V3는 원격제어 및 채굴 악성코드가 설치되기 전인 악성 실행파일(KMS Tools Unpack.exe) 실행시점에서 해당 악성파일을 진단한다.

이재진 안랩 분석팀 주임연구원은 “파일공유 사이트 등에서 제품을 불법으로 다운로드하는 사용자를 노린 공격은 지속적으로 발생하고 있다. 공격자는 앞으로 파일의 이름을 바꿔 다양한 파일공유 사이트에서 유사한 공격을 이어갈 것으로 예상되기 때문에 사용자는 반드시 공식 경로로 콘텐츠를 이용해야 한다”고 밝혔다.

#안랩#악성코드#KMS

아크로니스 사이버 프로텍트 클라우드, KISA 주관 '2022년 ...

아크로니스 사이버 프로텍트 클라우드, KISA 주관 '2022년 ...

기가몬, ‘2022 랜섬웨어 현황 보고서’ 발표…“랜섬웨어 공격 증대”

기가몬, ‘2022 랜섬웨어 현황 보고서’ 발표…“랜섬웨어 공격 증대”