카스퍼스키가 AI 기술을 활용한 해킹 그룹 ‘BlueNoroff’의 최신 공격 캠페인 ‘GhostCall’과 ‘GhostHire’를 공개하며, Web3 및 블록체인 산업을 겨냥한 고도화된 위협을 경고했다.

카스퍼스키의 GReAT(글로벌 연구 분석팀)은 BlueNoroff 그룹이 새로운 침투 기법과 맞춤형 악성코드를 활용해 블록체인 개발자와 임원진을 대상으로 한 ‘GhostCall’과 ‘GhostHire’ 공격을 수행하고 있음을 공개했다. 이번 공격은 2025년 4월부터 인도, 터키, 호주를 비롯해 유럽 및 아시아 여러 국가의 Web3 및 암호화폐 관련 기관을 대상으로 진행되고 있다.

BlueNoroff는 Lazarus 그룹의 하위 조직으로, 글로벌 암호화폐 산업을 겨냥한 금전적 탈취형 공격 ‘SnatchCrypto’를 확장하고 있다. 이번 ‘GhostCall’과 ‘GhostHire’ 공격에서는 AI 기반 악성코드 생성 및 탐지 회피 기술이 활용됐으며, 윈도우와 macOS 시스템을 동시에 공격하는 교차 플랫폼 구조를 사용했다.

GhostCall: 사회공학 기반 macOS 표적 공격

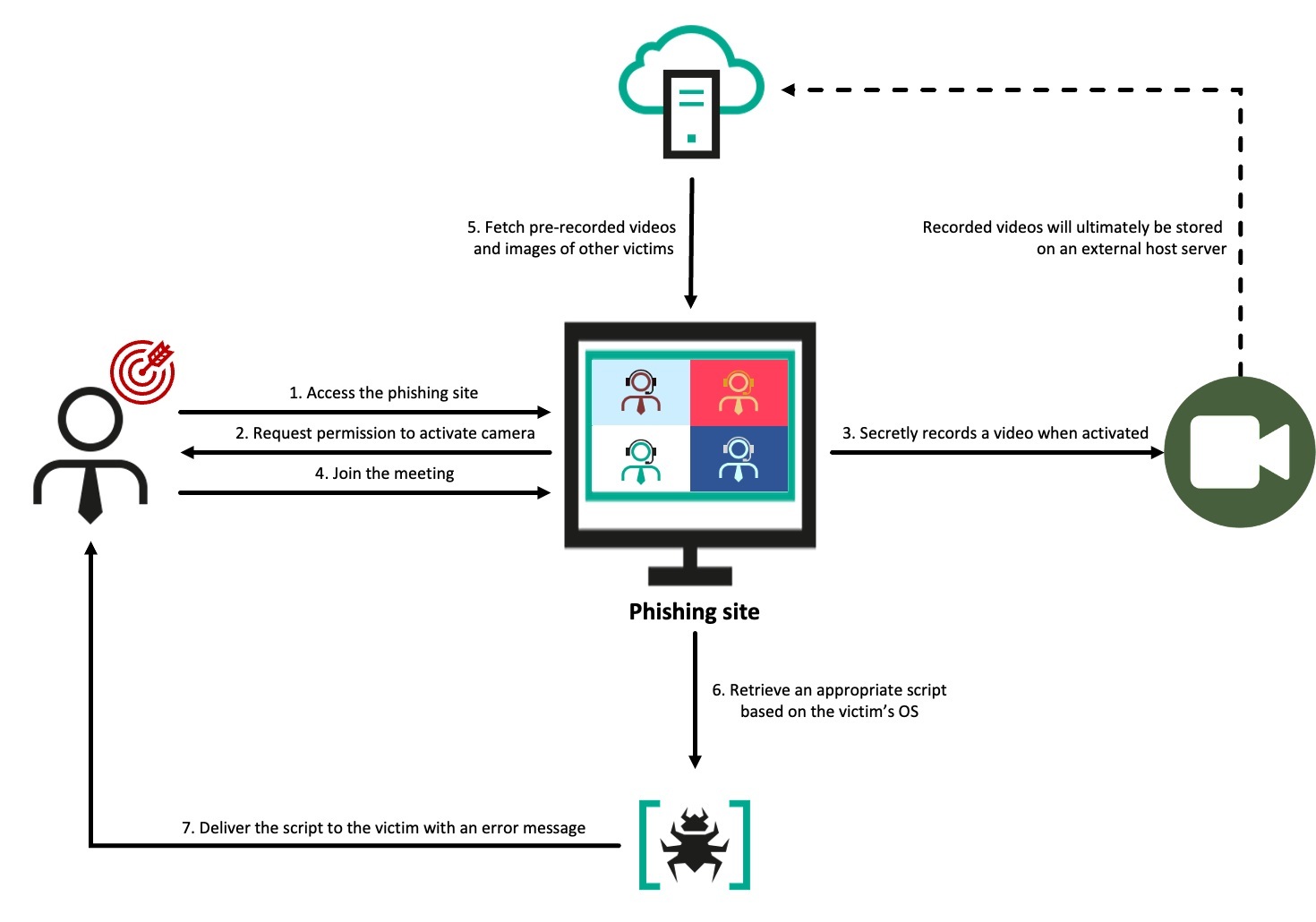

‘GhostCall’은 macOS 사용자를 노린 고도화된 사회공학 공격으로, 공격자가 텔레그램을 통해 벤처캐피털 투자자나 창업자로 위장해 접근한다. 피해자는 줌(Zoom) 또는 마이크로소프트 팀즈(Teams)로 위장된 피싱 사이트로 유도되며, “오디오 문제 해결용 업데이트”를 실행하면 악성 스크립트가 다운로드되어 멀웨어가 설치된다.

카스퍼스키의 류소준 GReAT 보안 연구원은 “공격자는 실제 피해자의 영상 자료를 재활용해 화상회의 장면을 연출함으로써 신뢰를 얻는 등, 극도로 정교한 사회공학 기법을 사용했다”고 설명하고, “이 과정에서 탈취된 데이터는 후속 공격이나 공급망 침투에도 악용될 수 있다”고 밝혔다.

공격 체인은 총 7단계의 다단계 실행 구조로 구성되어 있으며, 이 중 4개는 이전에 보고되지 않은 신규 형태였다. 이를 통해 암호화폐 탈취기, 브라우저 자격증명 탈취기, 텔레그램 인증정보 탈취기 등 다양한 맞춤형 페이로드를 배포했다.

GhostHire: 채용 제안으로 위장한 개발자 공격

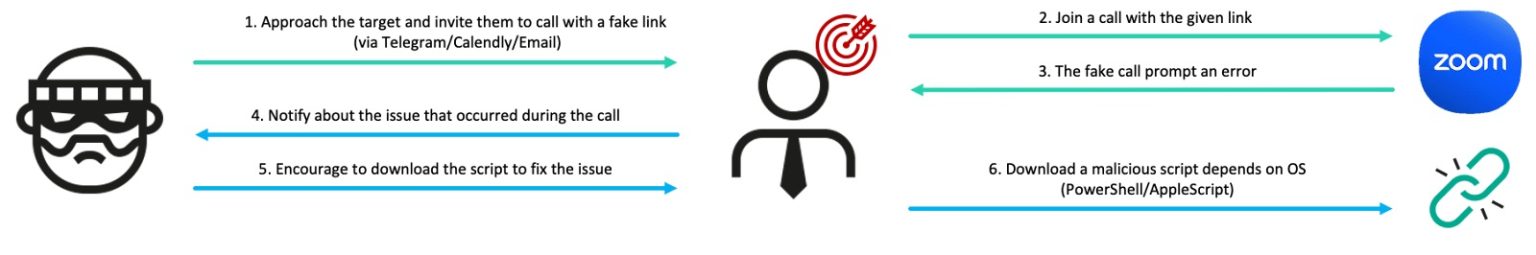

‘GhostHire’ 캠페인은 블록체인 개발자를 대상으로 진행되며, 공격자는 가짜 채용 담당자로 위장한다. 피해자는 기술 테스트 명목으로 GitHub 저장소를 다운로드하도록 유도되고, 압박적인 기한 내에 실행하게 된다. 이때 악성코드는 운영체제에 맞게 최적화된 형태로 설치되며, ‘GhostCall’과 공통 인프라 및 도구를 공유한다.

AI로 강화된 공격 체계

카스퍼스키는 생성형 AI의 도입이 BlueNoroff의 악성코드 개발 속도와 정교함을 크게 높였다고 분석했다. 공격자는 AI를 활용해 새로운 프로그래밍 언어를 도입하고 탐지 회피 기능을 강화함으로써 공격의 규모와 복잡성을 동시에 확장시켰다.

카스퍼스키의 오마르 아민 GReAT 선임 연구원은 “BlueNoroff은 이제 단순한 암호화폐 탈취를 넘어, AI 분석 역량을 이용해 공격 대상을 정밀하게 표적화하고 있다”고 경고했다.

카스퍼스키 이효은 한국지사장은 “AI 기반 공격 도구를 활용하는 APT의 등장은 한국의 디지털 경제에 심각한 위협이 되고 있다”고 밝히고, “GhostCall과 GhostHire 사례는 공격자들이 신뢰 기반 플랫폼을 이용해 산업 내부로 침투하는 방식을 보여준다. AI 기반 위협 인텔리전스와 제로 트러스트 보안 체계가 그 어느 때보다 필요하다”고 강조했다.

#카스퍼스키 #BlueNoroff #GhostCall #GhostHire #APT공격 #사이버보안 #AI위협 #암호화폐보안 #Web3보안 #제로트러스트 #XDR #MDR

티피링크, 포브스 선정 ‘2025 고객신뢰도 1위 브랜드’ 5년 연속 수상

티피링크, 포브스 선정 ‘2025 고객신뢰도 1위 브랜드’ 5년 연속 수상

넷스카우트, 클라우드 인프라 DDoS 보호 강화한 ‘AED(Arbor Edge ...

넷스카우트, 클라우드 인프라 DDoS 보호 강화한 ‘AED(Arbor Edge ...