- 이탈리아 상업용 스파이웨어 ‘단테(Dante)’ 실전 사용 첫 확인

카스퍼스키는 2025년 3월 발견된 Chrome 제로데이(CVE-2025-2783)를 악용한 표적형 스파이 캠페인 ‘Operation ForumTroll’의 전체 공격 체인과, 이 과정에서 확인된 이탈리아 상업용 스파이웨어 ‘단테(Dante)’ 분석 결과를 공개했다.

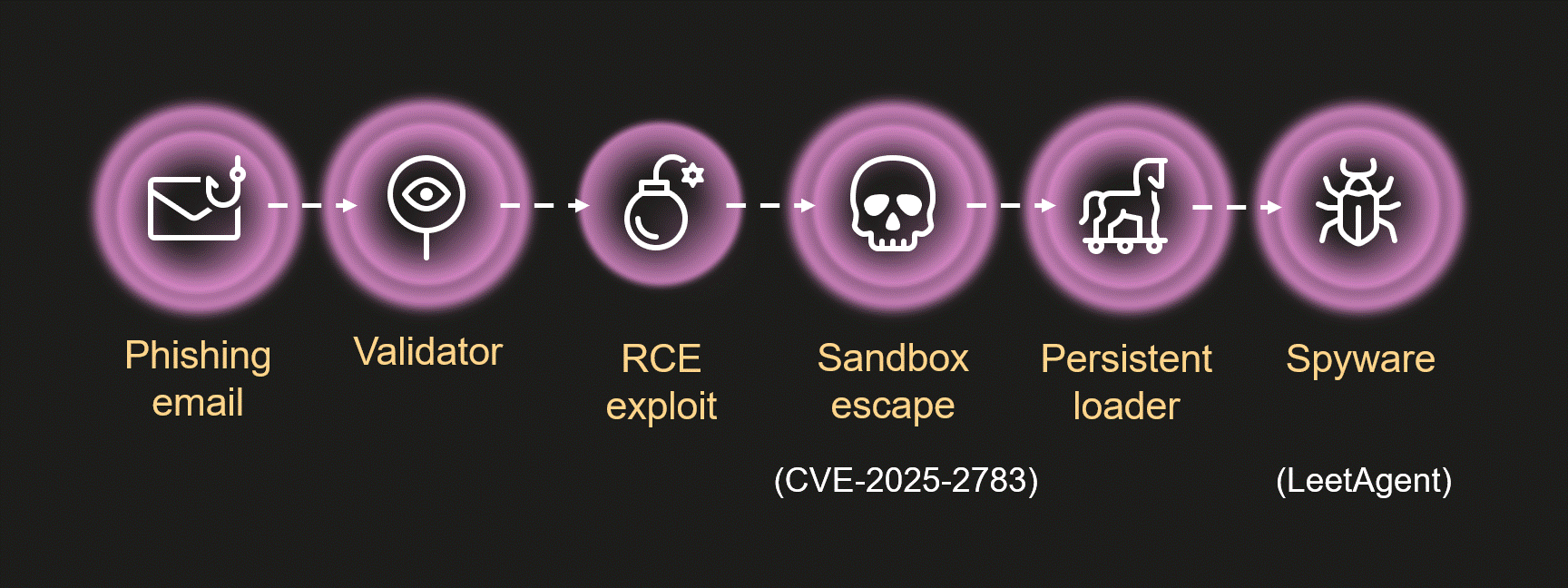

이번 캠페인은 ‘Primakov Readings’ 포럼 초청장을 사칭한 스피어 피싱 이메일에서 시작됐으며, 사용자가 개인화된 링크를 한 번만 클릭해도 Chrome 샌드박스 탈출 익스플로잇이 자동 실행되도록 설계됐다. 카스퍼스키는 공격에 사용된 복잡한 WebGPU 기반 사용자 검증 스크립트(Validator), 암호화 키 교환, 그리고 짧은 시간 동안만 동작하는 익스플로잇 전달 방식을 통해 공격자가 실제 사용자와 자동화 스캐너를 적극 구분했음을 확인했다.

핵심 취약점인 CVE-2025-2783은 윈도우 수도 핸들(pseudo-handle) 처리 과정의 논리적 결함을 악용해 크롬 렌더러가 브라우저 프로세스를 직접 제어할 수 있게 만드는 샌드박스 탈출 제로데이다. 해당 취약점은 보고 직후 패치됐다.

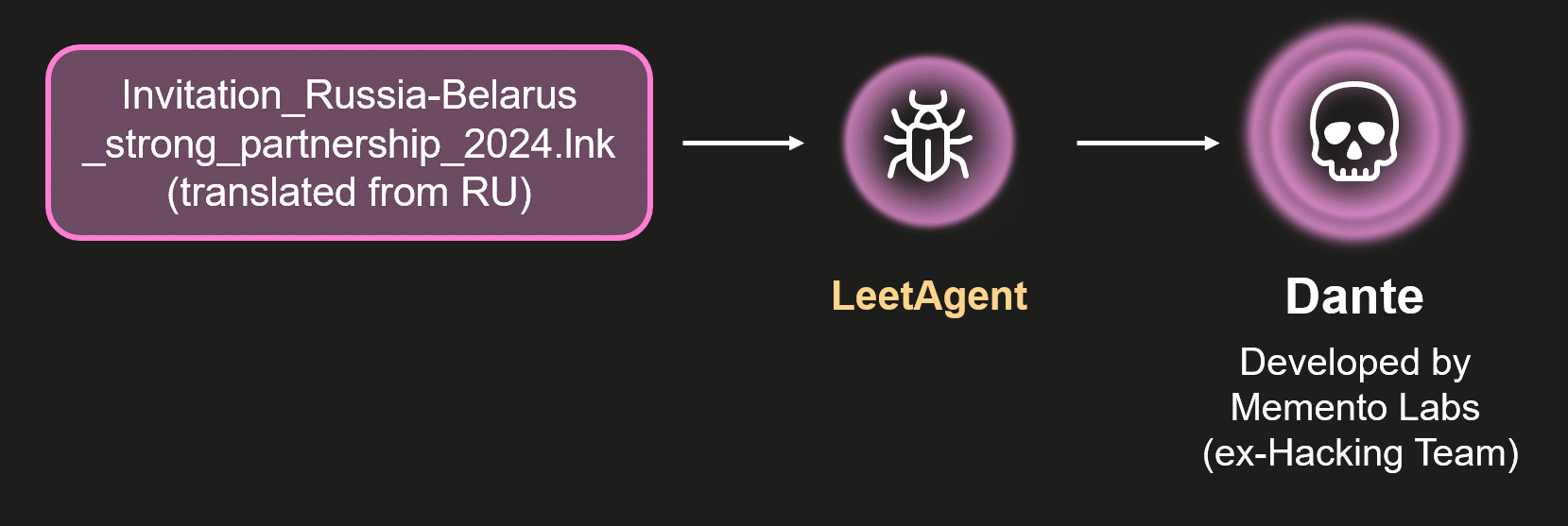

샌드박스 탈출 후에는 COM 하이재킹으로 지속성을 확보하고, 난독화된 로더를 통해 문서 탈취·셸코드 인젝션 기능 등을 갖춘 고급 스파이웨어 ‘LeetAgent’가 설치된다. 카스퍼스키는 LeetAgent와 함께 더 고급화된 스파이웨어가 사용된 별도 클러스터를 추적했고, 이를 분석한 결과 이탈리아 메멘토 랩스(구 Hacking Team)가 개발한 상업용 스파이웨어 ‘단테(Dante)’로 식별했다. 이는 단테가 실제 공격에서 확인된 첫 사례다.

단테(Dante)는 VMProtect 난독화, API 후킹 회피, 디버거·샌드박스 탐지, 암호화 기반 모듈 관리 등 상업용 스파이웨어 특유의 고급 보호 기법을 갖췄으며, RCS 스파이웨어 최신 버전과 구조적 유사성이 확인됐다. 단테(Dante)는 일정 기간 명령을 받지 않을 경우 자체 삭제 기능도 수행한다.

카스퍼스키는 오퍼레이션 포럼 트롤(Operation ForumTroll)이 “스피어 피싱 → WebGPU 기반 검증 → Chrome 제로데이 익스플로잇 → COM Hijacking → LeetAgent/Dante”로 이어지는 다단계 공격 체인을 통해 고급 상업용 스파이웨어까지 투입한 복합 위협이라고 평가했다. 특히 단테(Dante)의 확인은 메멘토 랩스(Memento Labs)가 다시 활동을 재개했음을 보여주는 중요한 신호로 분석된다.

카스퍼스키는 관련 침해 지표(IOC)를 공유하고 향후 확보되는 Dante 모듈에 대한 추가 분석을 이어갈 계획이다.

#카스퍼스키 #Chrome제로데이 #샌드박스탈출 #OperationForumTroll #스파이웨어 #Dante #MementoLabs #LeetAgent #사이버보안 #APT분석

HD현대마린솔루션-노조미 네트웍스, 해양선박 사이버 보안 협력 M...

HD현대마린솔루션-노조미 네트웍스, 해양선박 사이버 보안 협력 M...

카스퍼스키, 자동차 기능 안전 글로벌 표준 ‘ISO 26262’ ASIL-B ...

카스퍼스키, 자동차 기능 안전 글로벌 표준 ‘ISO 26262’ ASIL-B ...